はじめに

Netskopeのテナントを作成した際にまず何をしたら良いかわからないという話をよく聞きます。 Netskopeテナントが来たら、まずここを確認しようという設定についてまとめています。今回は、管理コンソールへのSSO設定~Entra ID(Azure AD)編~について記載します。

なお、本設定はあくまで参考であるため、実際に設定する際は、自社のポリシー、要件にそって設定する必要があるかと存じます。

注意

本ブログは、2023/07/31までの情報をもとに記載しています。

実際の設定の際に不明点が発生した場合は公式ドキュメントをご参照ください。

Netskope初期設定の大まかな流れと本ブログの立ち位置

設定作業の全体像は以下の通りです。今回のブログは「管理コンソールへのSSO設定~Entra ID(旧称Azure AD)編」について記載しています。

- 管理コンソール初期設定

- 管理コンソールへのSSO設定

- 管理者SSO~Entra ID(Azure AD)編~ ←今日のブログはここ!

- 管理者SSO~Okta編~

- ユーザープロビジョニング

- ユーザープロビジョニング~Entra ID(Azure AD)~

- ユーザープロビジョニング~Okta~

- Netskope Client 配布

- Client配布~Intune windows~

- Client配布~Jamf macOS

- ポリシー設定

- ポリシー設定~Real time Protection~

- API 連携~ Google Drive~

- API連携~ Box~

- API連携 ~ Gmail~

- ポリシー設定 ~API Introspection~

- ポリシー設定 ~ DLP~

- NPA

- NPA~ Publisher構成 AWS~

- NPA ~ アプリ登録、ポリシー設定~

- NPA ~ Publisher自動更新~

- NPA ~ Prelogon検証~

参考URL

本手順は、下記公式のドキュメントを参考に設定を行います。

事前準備

- Azure AD側での作業が発生するため下記Roleを付与した作業用ユーザを用意しておくこと

- グローバル管理者

- SSOの動作確認を行うためにAzureAD上にユーザを事前に作成しておくこと

設定手順

SSOしたいユーザーの作成(すでに作成済みの場合はスキップ)

- Netskopeでは、管理者ユーザーのIDPからのプロビジョニングはサポートしていないため、管理コンソールにて管理者ユーザーを作成する必要があります。

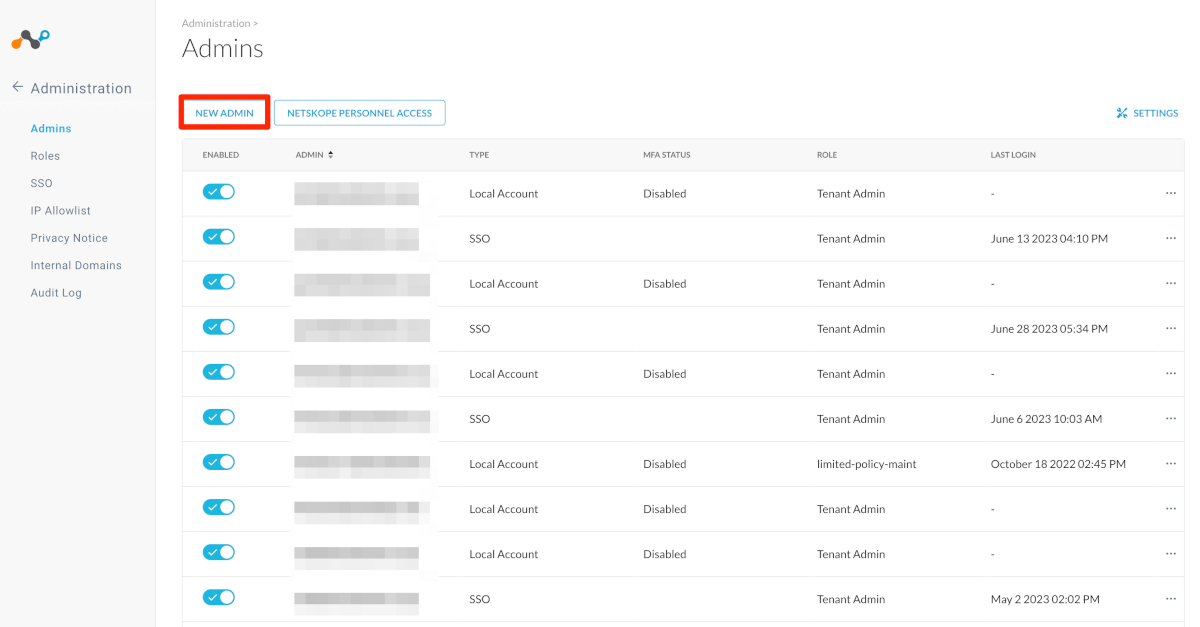

- Netskope 管理コンソール > Settings > Administration > Admins にて、[NEW ADMIN]をクリックします。

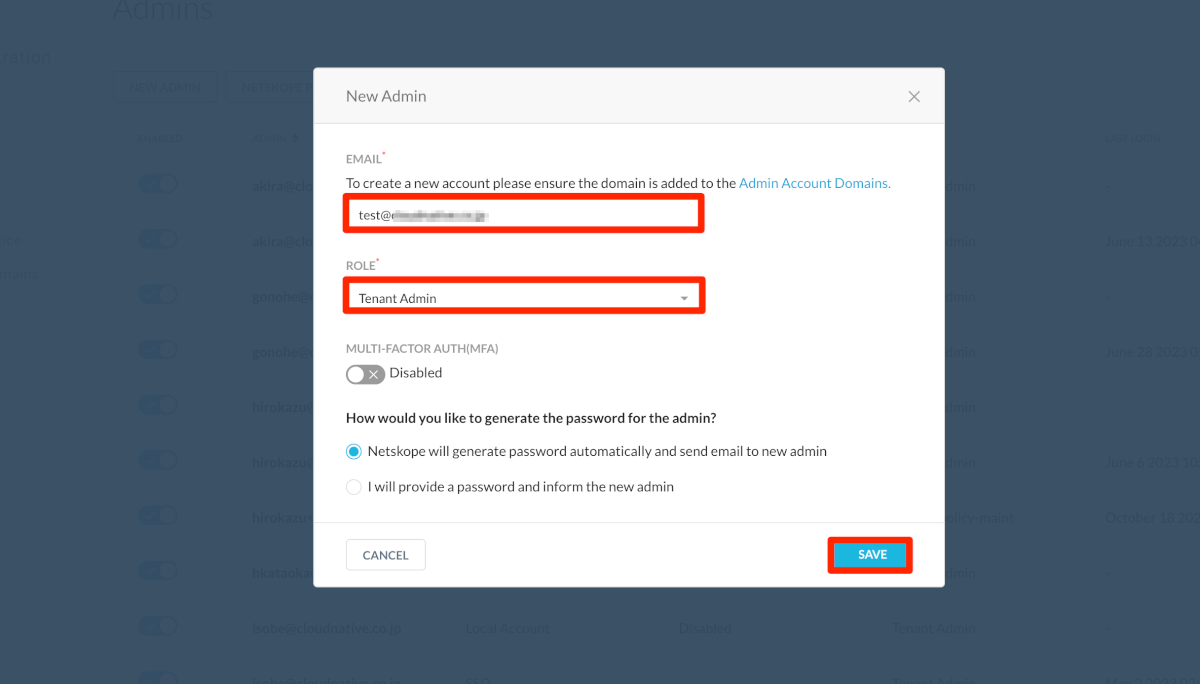

- New Adminにて下記を入力して、[SAVE]をクリックし、設定を保存します。

- EMAL

- Entra ID上で作成したユーザーと同一のメールアドレスを入力

- ROLE

- 管理者の権限を設定

- 全ての権限を付与したい場合は、[Tenant Admin]を指定

- EMAL

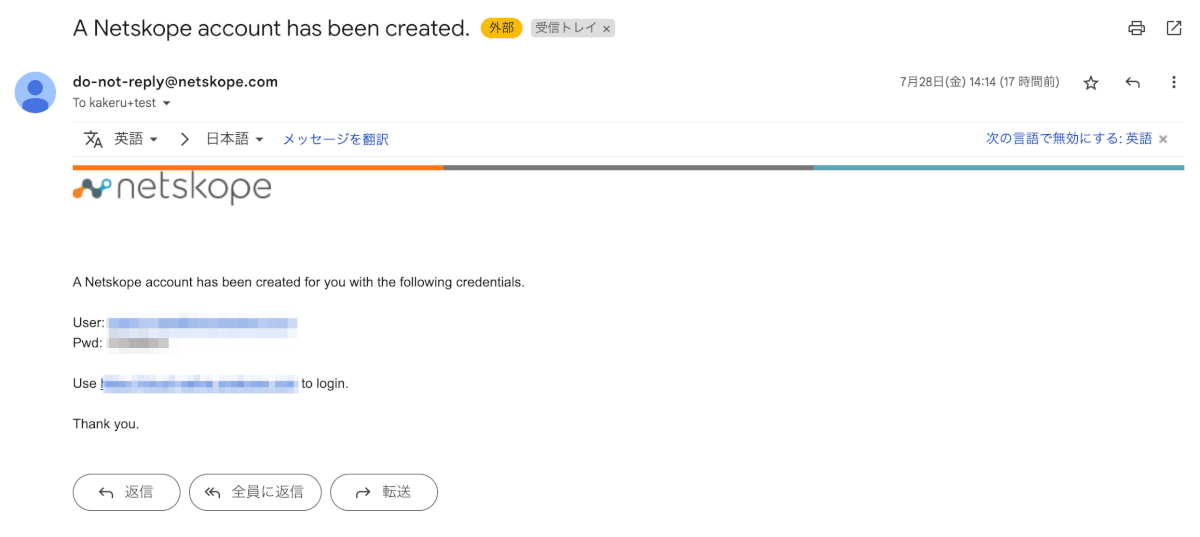

- 指定したメールアドレス向けにメールが送付され、記載のアカウント&パスワードでログインします。

- すでにSSOの構成をしている場合、テナントURLに「/locallogin」を追加すると、SSOを回避してのログインが可能です。

Netskope管理画面から必要情報の取得

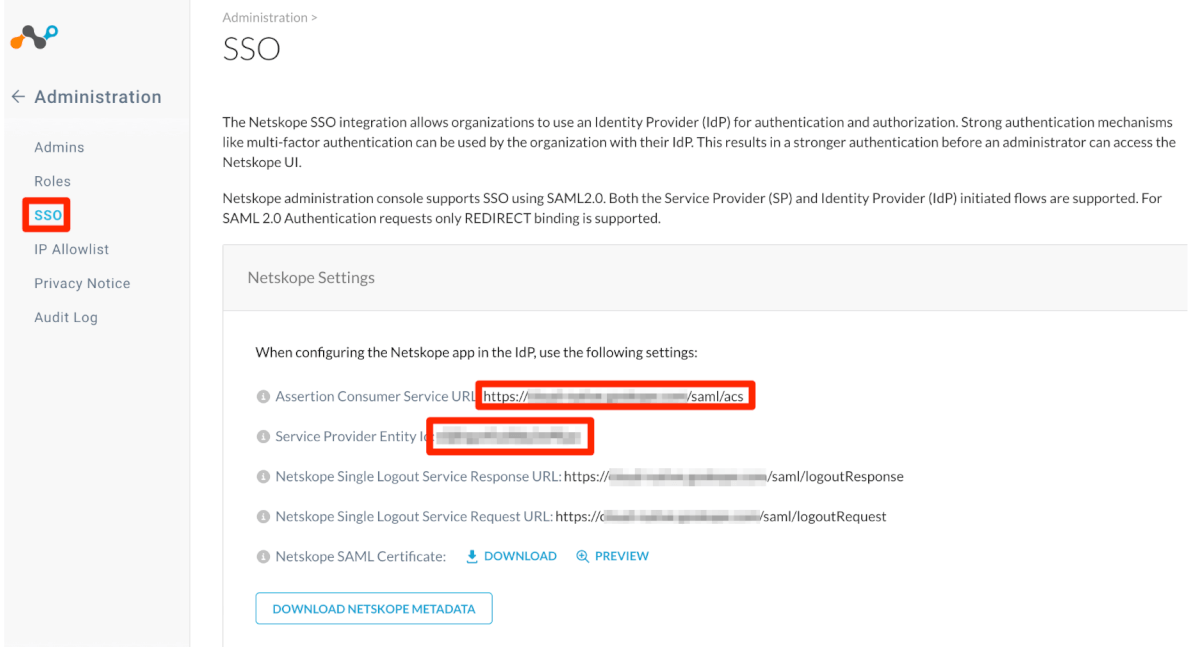

- Netskope管理コンソールにログインして、[Settings] > [Administration] > [SSO]の順に遷移します。

- 下記情報をメモしておきます。

- Service Provider Entity Id

- Assertion Consumer Service URL

AzureADへのNetskopeアプリケーションの追加

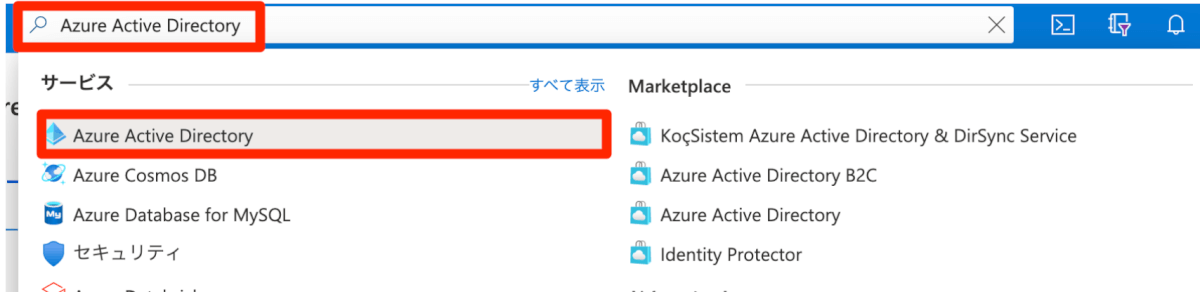

- Azure Portalにログインして、[Azure Active Directory]を開きます。

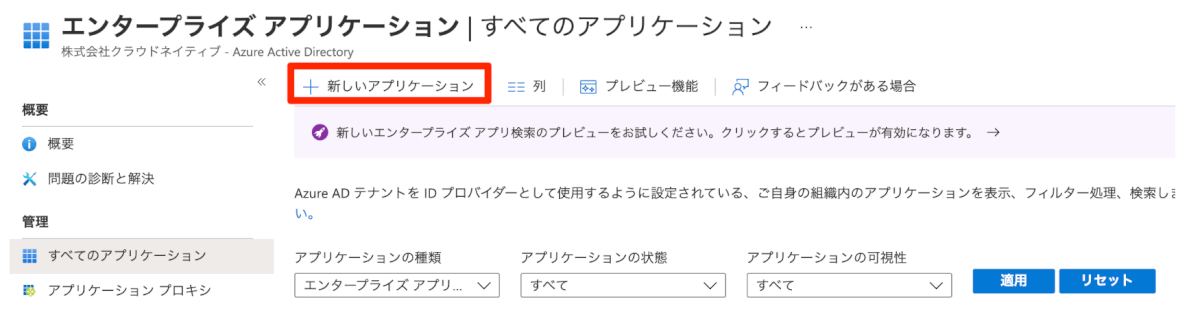

- [エンタープライズアプリケーション]の欄を開いて、[+ 新しいアプリケーション]をクリックします。

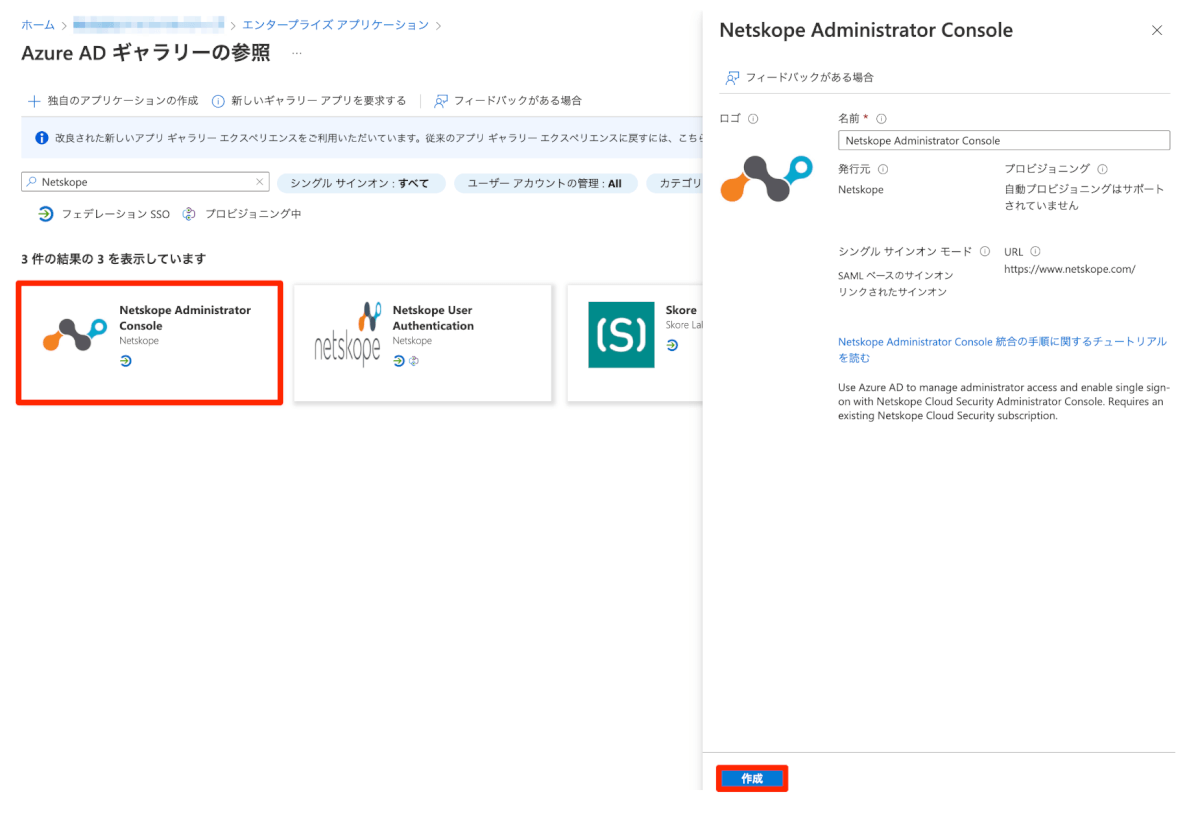

- 検索窓に[Netskope]と入力し、[Netskope Administrator Console]を選択して[作成]をクリックします。

エンタープライズアプリケーションの設定

- 作成したアプリケーションへ遷移します。

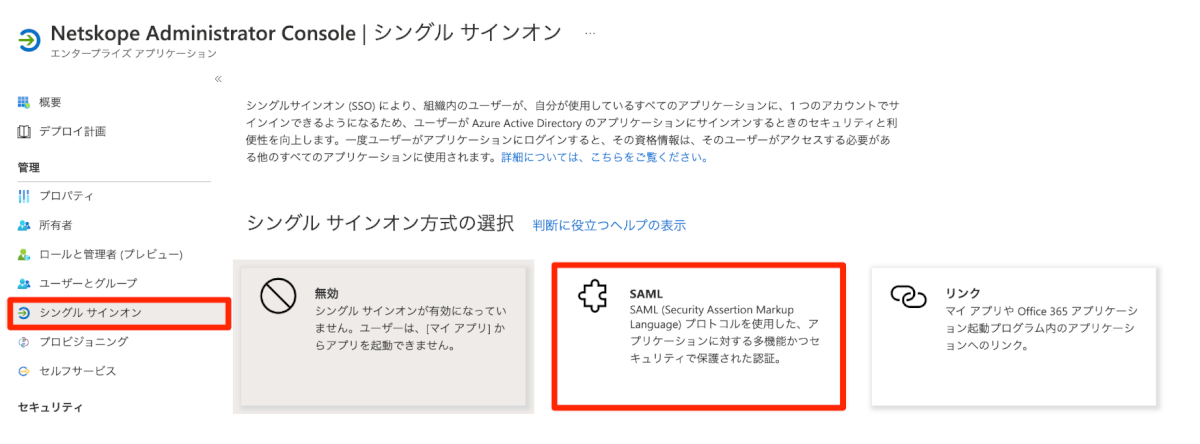

- [管理]セクションの[シングルサインオン]を選択して、[SAML]をクリックします。

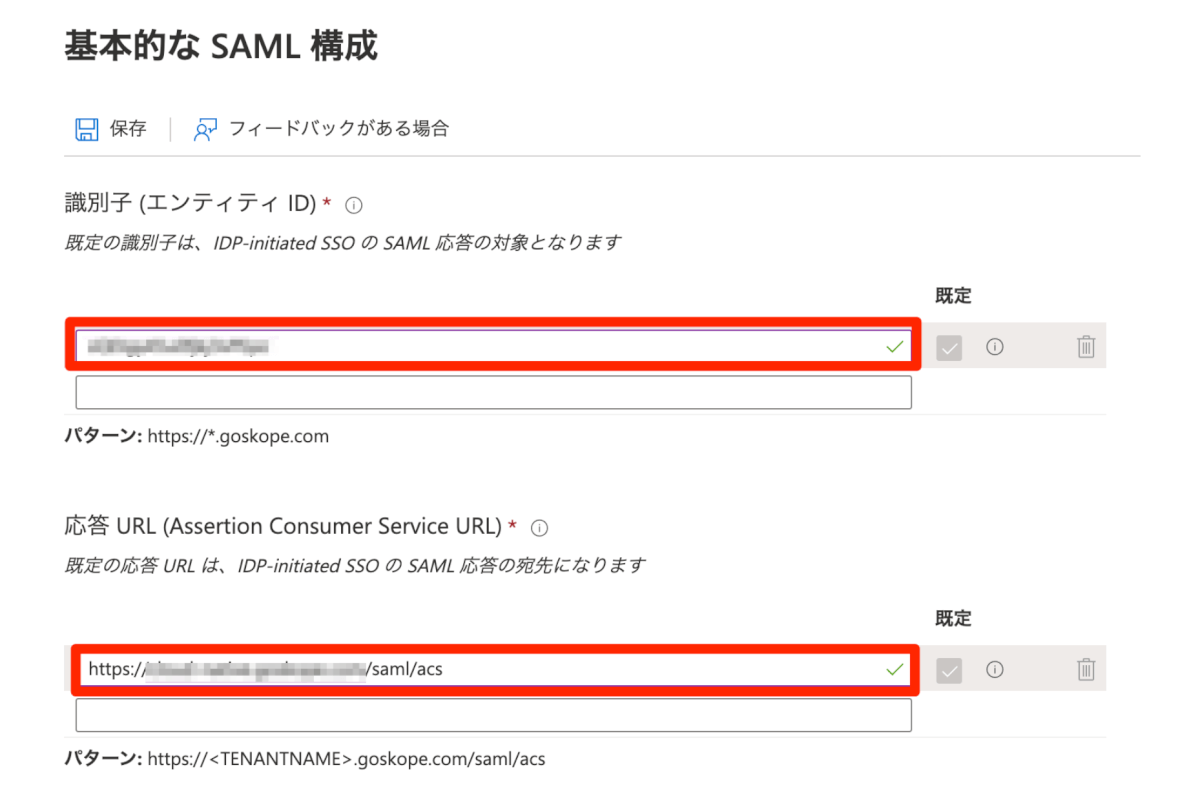

- [SAML によるシングル サインオンのセットアップ]にて、[基本的な SAML 構成]を以下のように編集し[保存]をクリックします。

- 識別子(エンティティID)

- 事前にメモしておいた[Service Provider Entity Id]を入力

- 応答 URL (Assertion Consumer Service URL)

- 事前にメモしておいた[Assertion Consumer Service URL]を入力

- 識別子(エンティティID)

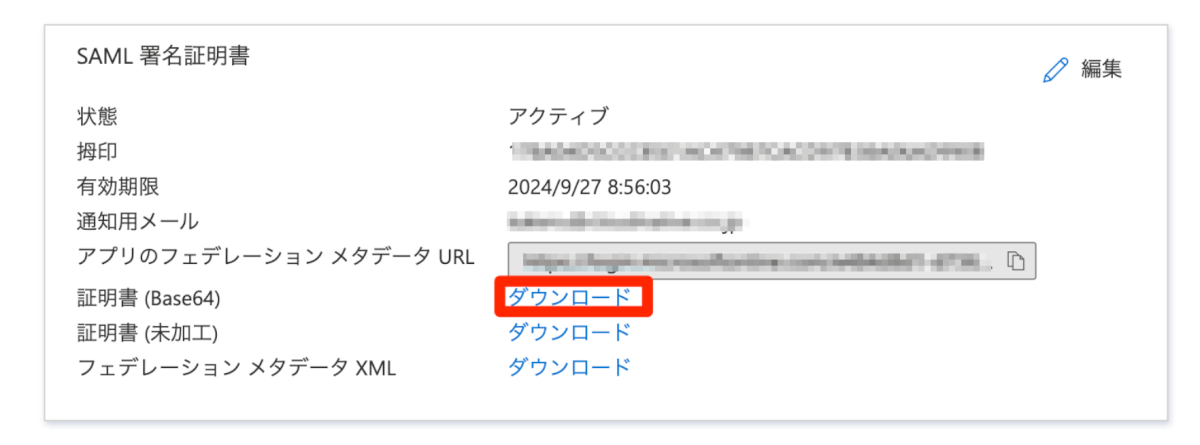

- [SAML 署名証明書] > [証明書 (Base64)] >[ダウンロード] を選択し、証明書をダウンロードします。

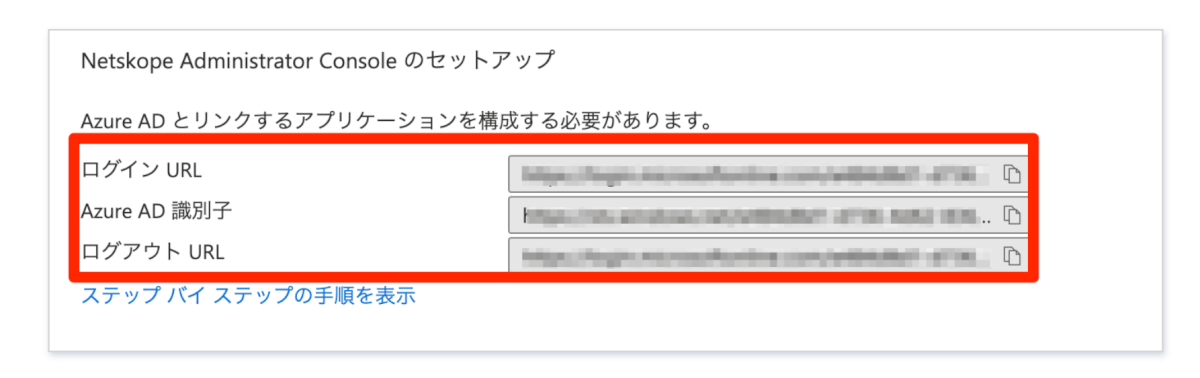

- [Netskope Administrator Console のセットアップ]にて、下記情報をメモしておきます。

- ログイン URL

- Azure AD 識別子

- ログアウト URL

Netskope側の構成

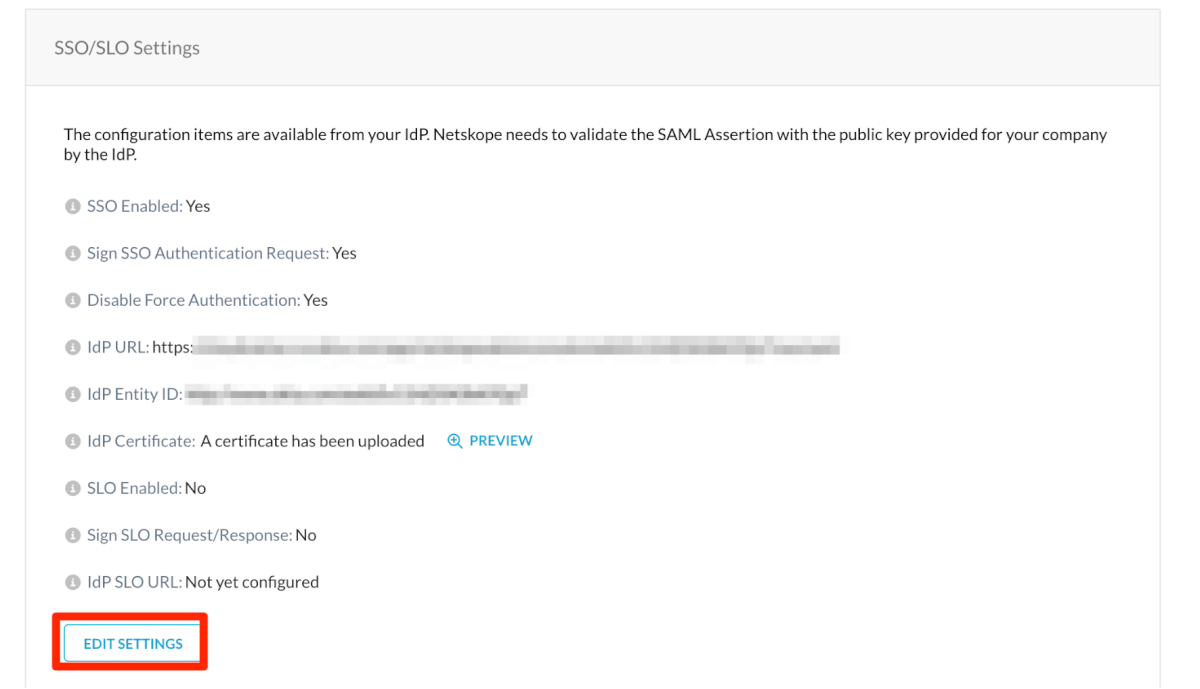

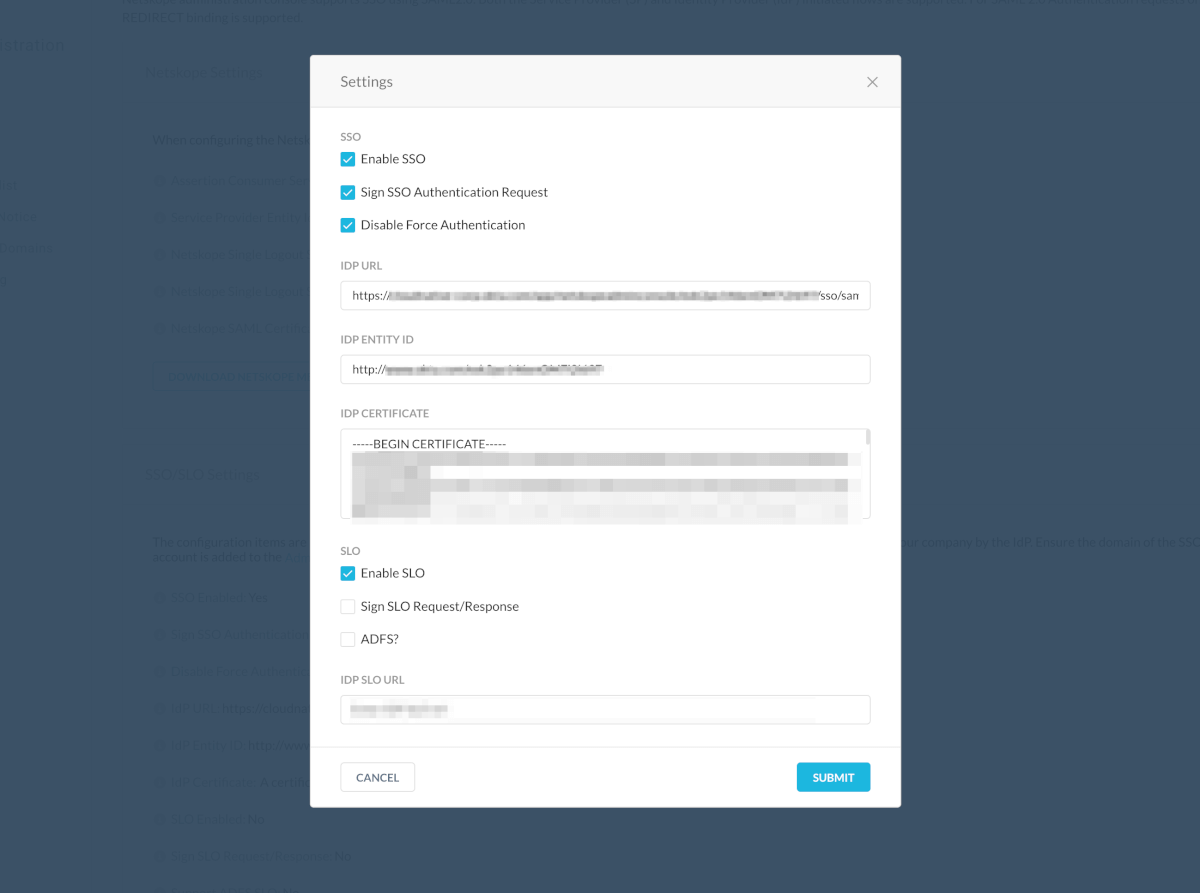

- Netskope管理コンソールにログインして、[Settings] > [Administration] > [SSO]の順に遷移します。

- [SSO/SLO Settings]の[EDIT SETTINGS]をクリックします。

- 下記のように設定し、[SUBMIT]をクリックします。

- SSO

- Enable SSOにチェック

- IDP URL

- 事前にメモしておいた、[Login URL]を入力

- IDP ENTITY ID

- 事前にメモしておいた、[Azure AD Identifier]を入力

- IDP CERTIFICATE

- ダウンロードした証明書をメモ蝶などで開き、証明書の中身を入力

- SLO

- Enable SLOにチェックを入れる

- IDP SLO URL

- 事前にメモしておいた、[Logout URL]を入力

- SSO

エンタープライズアプリーションにユーザを割り当てる

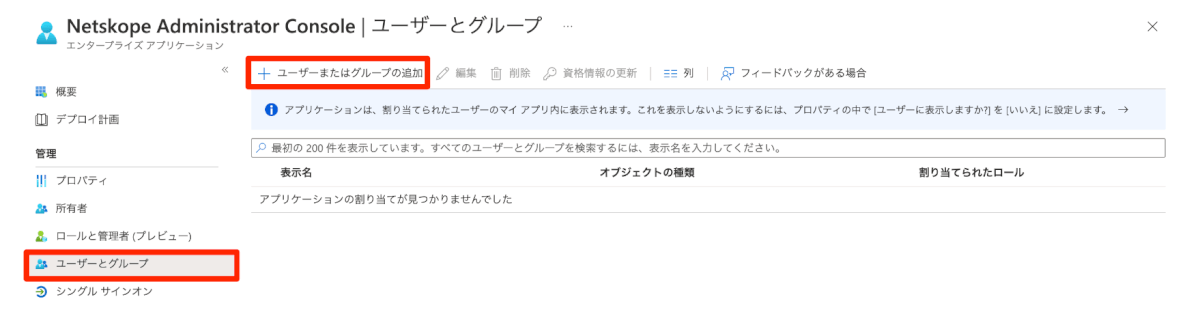

- Azure ADに戻り、作成した[Netskope Administrator Console]を開きます。

- [管理]セクションの[ユーザーとグループ]に遷移して、[+ ユーザーまたはグループの追加]をクリックします。

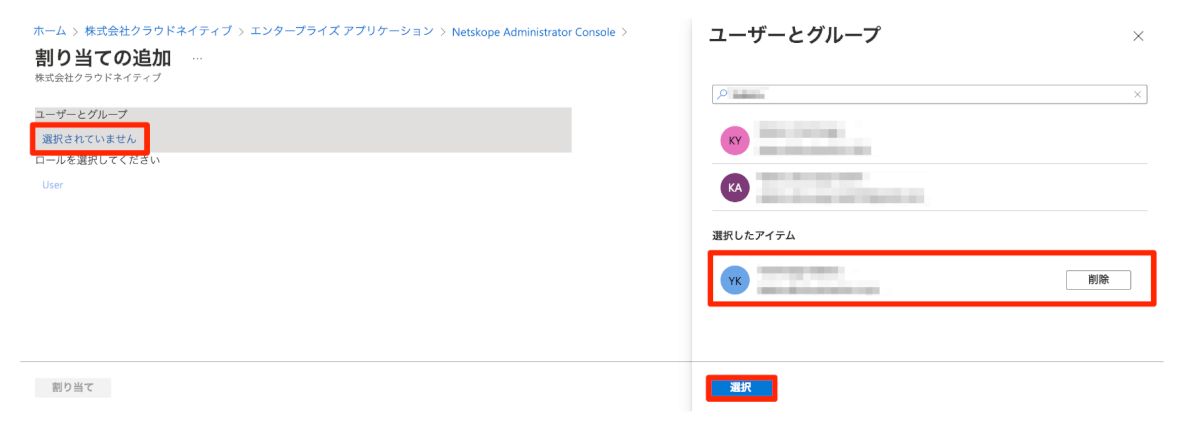

- ユーザーとグループにて、[選択されていません]をクリックします。

- [対象となるユーザまたは、グループ] > [選択]の順にクリックします。

- 選択が完了したら、[割り当て]をクリックします。

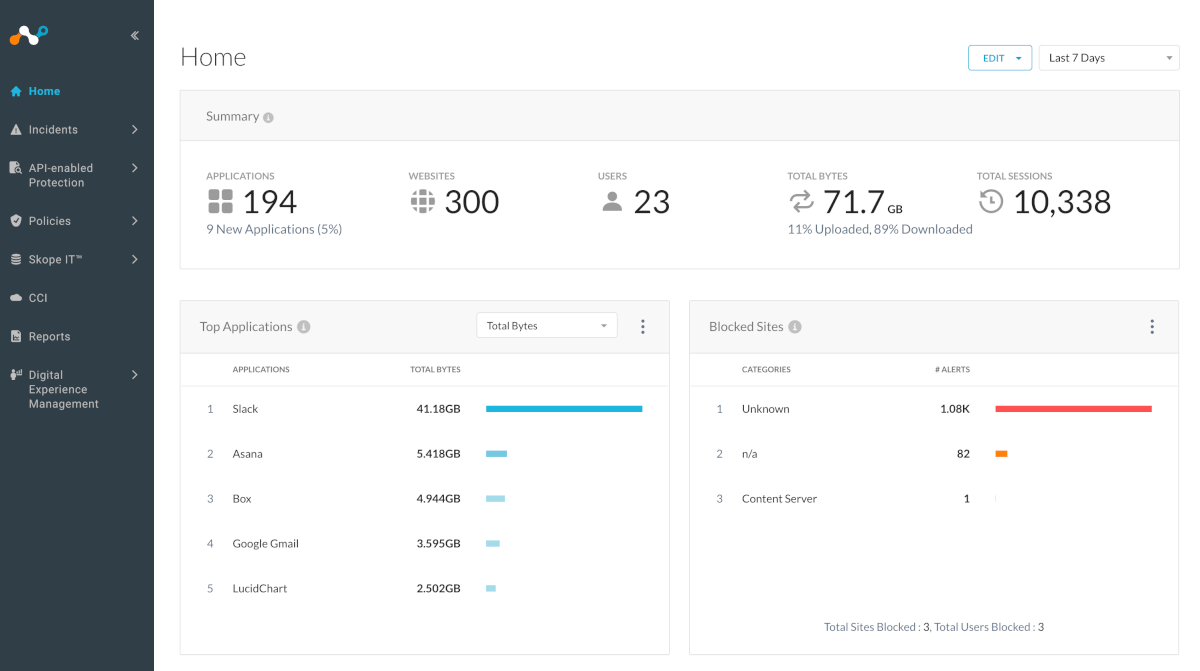

動作確認

- SSOを構成したユーザーにて、Netskope管理コンソールへアクセスする。

- 問題なくログインできれば完了です。

次のステップ

本手順が終わったら次は、「ユーザープロビジョニング」を実施してください。

- 管理コンソール初期設定

- 管理コンソールへのSSO設定(必須ではない)

- 管理者SSO~Entra ID(Azure AD)編~ ←今日のブログはここ!

- 管理者SSO~Okta~

- ユーザープロビジョニング ← 次はここ!

- ユーザープロビジョニング~Azure AD~

- ユーザープロビジョニング~Okta~

- Netskope Client 配布

- Client配布~Intune windows~

- Client配布~Jamf macOS

- ポリシー設定

- ポリシー設定~Real time Protection~

- API 連携~ Google Drive~

- API連携~ Box~

- API連携 ~ Gmail~

- ポリシー設定 ~API Introspection~

- ポリシー設定 ~ DLP~

- NPA

- NPA~ Publisher構成 AWS~

- NPA ~ アプリ登録、ポリシー設定~

- NPA ~ Publisher自動更新~

- NPA ~ Prelogon検証~

終わりに

今回は、Netskope管理コンソールへのSSO設定~Entra ID編)についてまとめました。 Netskopeの設定についてシリーズでブログを書いていきます。 次回は、管理者ユーザーSSO設定〜Okta編〜です。それではまた。