Red HatやDebianを含むLinuxディストリビューションで広く使用されている圧縮ツール「xz」の最新版に悪意のあるバックドアが含まれていた事がわかりました(Ars Technica)。

発見した開発者のAndres Freund氏は、xz version 5.6.0と5.6.1に悪意のあるコードが含まれていることが分かったと指摘しています。幸い、このバージョンは主要なLinuxディストリビューションの製品リリースでは使用されていませんが、Fedora 40やFedora Rawhide、Debian testing/unstable/experimentalなどのベータ版リリースには含まれていたそうです。

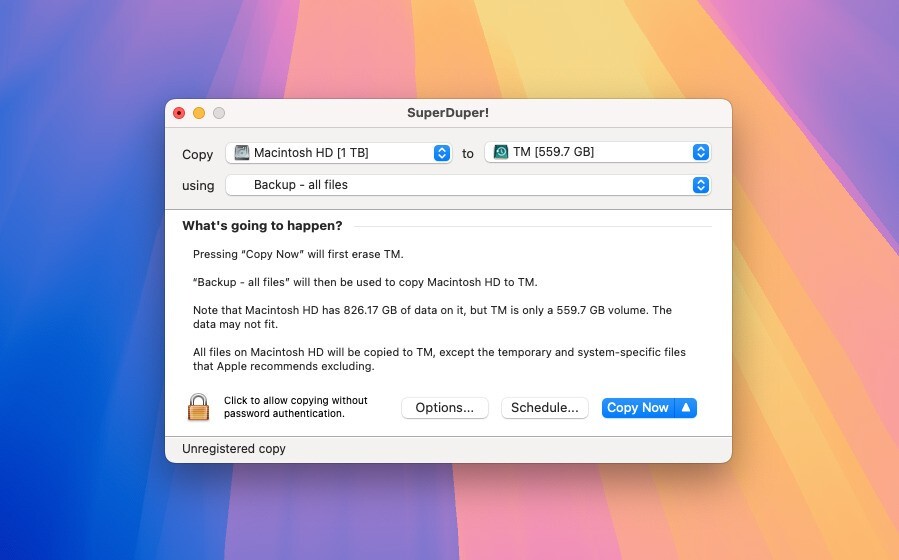

macOSのHomebrewでは、複数のアプリがxz 5.6.1に依存している事が判明し、現在xz 5.4.6へのロールバックが行われています。

悪意のある変更は難読化され、バックドアの一部はtarballにのみ含まれるなど巧妙な手法で導入されています。xzの主要開発者2人のうちの1人で、プロジェクトに長年貢献しているJiaT75氏によって行われた変更であることは分かっていますが、意図的に行われたのか、システムの不正アクセスによって行われたのかはまだはっきりとしていません。

改変されたxzはSSHの認証を意図的に妨害して認証を破り、システム全体への不正アクセスを可能にするように設計されています。バックドアはログイン・プロセスの重要な段階でコードを注入して機能すると考えられていますが、現在、不正アクセスを可能とするためにどのような動作を行うものかの正確な分析は終わっていません。

Red Hatはユーザーに対し、Fedoraの開発版や実験版の使用をただちに終了するよう警告し、セキュリティ問題を「CVE-2024-3094」(重大度スコアは10/10のクリティカル)として追跡しています。またDebianのセキュリティチームも、この問題についてユーザに警告しています。